MinIO Removed the Admin UI — So I Built One for the Community (Free)

# Les Business Models les Plus Rentables en Startup Tech : Décryptage Dans le monde

En savoir plusDepuis plus de 15 ans, notre CEO accompagne ses clients et les aide à se démarquer de la concurrence avec la digitalisation. Nos experts utilisent plusieurs techniques de référencement et marketing pour vous rendre unique sur Internet. Ainsi une fois le projet en place, nous sécurisons les données de nos clients et nous la rendons rentable et scalable.

Nous concevons des sites internet modernes, performants et adaptés aux besoins de chaque entreprise.

✅ Sites vitrines : Présentez votre activité de manière professionnelle avec un design élégant et responsive.

✅ E-commerce : Vendez en ligne grâce à des plateformes optimisées (Shopify, WooCommerce, PrestaShop).

✅ Développement sur-mesure : Nous adaptons votre site selon vos besoins spécifiques (personnalisation avancée, intégration d’API, etc.).

✅ Optimisation mobile : Tous nos sites sont 100 % responsive et compatibles avec tous les appareils.

🛒 Boostez votre présence en ligne SEO

Un site web rapide et sécurisé est essentiel pour garantir la confiance de vos clients.

✅ Hébergement haute performance : Serveurs optimisés pour la rapidité et la fiabilité.

✅ Sécurité avancée : Protection contre les attaques DDoS, pare-feu et certificats SSL inclus.

✅ Sauvegardes automatiques : Backup régulier pour prévenir toute perte de données.

✅ Monitoring 24/7 : Supervision en temps réel pour assurer la disponibilité de votre site.

🔒 Protégez votre site et vos données avec des solutions d’hébergement ultra-sécurisées !

Nous analysons et renforçons la sécurité de votre infrastructure IT pour prévenir les risques cyber.

✅ Audit de sécurité : Analyse des vulnérabilités, tests d’intrusion et recommandations.

✅ Optimisation des performances : Amélioration de l’efficacité et de la fiabilité des serveurs.

✅ Mise en conformité : Respect des normes de sécurité et des réglementations en vigueur.

✅ Sécurisation des accès : Contrôle d’accès, gestion des identités et authentification multi-facteurs.

🛡 Protégez vos infrastructures et vos données critiques avec un audit complet !

Nous proposons une gamme complète de services pour aider les entreprises à se digitaliser et à optimiser leur infrastructure IT. Découvrez nos expertises détaillées en plus de la création de sites Web et Ecommerce :

Augmentez votre visibilité sur Google et attirez plus de clients grâce à nos stratégies digitales.

🔍 SEO (Search Engine Optimization) :

📢 Publicité sur les réseaux sociaux & Google Ads :

🚀 Dominez votre marché en ligne avec une stratégie de référencement et de publicité efficace !

Optimisez votre infrastructure avec des solutions de virtualisation et cloud adaptées à votre entreprise.

🖥 Virtualisation avec :

✅ VMWARE, HYPER-V, NUTANIX – Déploiement et gestion d’environnements virtualisés haute performance.

🌍 Solutions Cloud avec :

✅ GCP (Google Cloud Platform)

✅ Azure (Microsoft)

✅ AWS (Amazon Web Services)

📌 Services Cloud proposés :

💡 Passez au cloud pour une infrastructure flexible, sécurisée et évolutive !

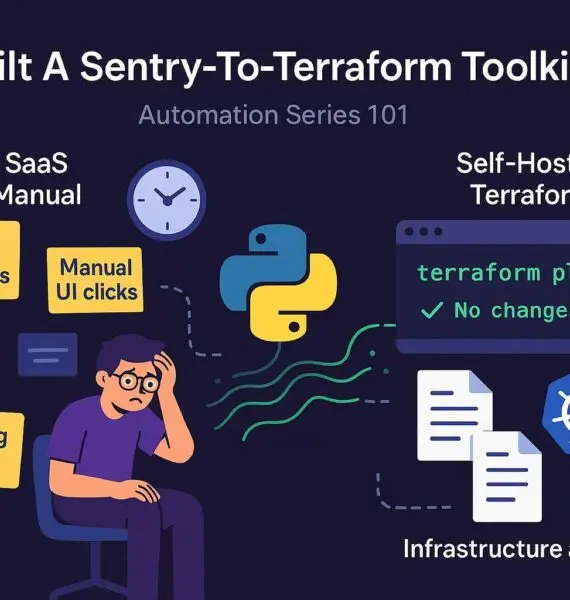

Nous automatisons vos tâches et optimisons vos déploiements pour une gestion IT plus efficace.

🖥 Scripting et automatisation :

✅ Bash / Python / PowerShell

– Développement de scripts pour automatiser les tâches répétitives.

🚀 Infrastructure as Code (IaC) :

✅ Ansible & Terraform (YAML) – Déploiement et gestion automatique des infrastructures IT.

📌 Avantages de l’automatisation :

🛠 Passez à l’automatisation pour une infrastructure plus performante et optimisée !

Modernisez votre infrastructure avec la gestion avancée des conteneurs et l’orchestration Kubernetes.

📌 Nos services Kubernetes (K8S) :

📌 Avantages de la conteneurisation :

✅ Exécution optimisée des applications.

✅ Déploiements plus rapides et sans interruption.

✅ Portabilité et compatibilité multi-cloud.

🐳 Maîtrisez Kubernetes et modernisez vos infrastructures dès maintenant !

Chez YUCELSAN, notre équipe est composée de plusieurs experts et partenaires passionnés par l'innovation et la technologie. Chaque projet est une nouvelle opportunité d’apporter des solutions efficaces et adaptées à vos besoins.

📞 Contactez-nous dès maintenant pour un accompagnement sur mesure et un devis gratuit.

👉 www.yucelsan.ch | ✉️ contact@yucelsan.ch | 📍 Genève, Suisse

À l’ère du numérique, la cybersécurité est devenue un enjeu majeur pour les entreprises. Avec la multiplication des cyberattaques, il est essentiel d’adopter les bonnes pratiques pour sécuriser vos données et infrastructures. Voici les mesures incontournables pour protéger votre entreprise contre les menaces en ligne. 1. Mettre en place une authentification forte L’utilisation de mots

En savoir plusLa virtualisation est un élément fondamental des infrastructures IT modernes. Elle permet d’optimiser l’utilisation des ressources, d’améliorer la résilience des systèmes et d’assurer une meilleure gestion des charges de travail. Dans cet article, nous explorerons en profondeur les solutions de virtualisation VMware vSphere, Microsoft Hyper-V et Nutanix AHV, leurs architectures, leurs fonctionnalités avancées et les

En savoir plusL’automatisation IT est un levier stratégique pour optimiser la gestion des infrastructures, réduire les erreurs humaines et accélérer le déploiement des services. Ansible et Terraform sont deux outils majeurs dans ce domaine, utilisés pour l’automatisation de la configuration des serveurs et la gestion des infrastructures en tant que code (IaC – Infrastructure as Code). Cet

En savoir plusLa conteneurisation est devenue un pilier incontournable des infrastructures modernes, en particulier avec l’essor de Docker. Contrairement aux machines virtuelles traditionnelles, les conteneurs permettent de déployer des applications rapidement, avec des ressources optimisées et un haut niveau de portabilité. Cet article explore le fonctionnement de Docker, ses concepts fondamentaux et les bonnes pratiques pour l’utiliser

En savoir plusAvec la montée en puissance des architectures microservices et du DevOps, Docker et Kubernetes sont devenus des technologies incontournables. Cependant, ils ne remplissent pas exactement le même rôle. Docker est une plateforme de conteneurisation, tandis que Kubernetes est un orchestrateur de conteneurs. Cet article explore leurs différences, leurs usages et comment les utiliser ensemble efficacement.

En savoir plus1. Introduction aux tests de pénétration (Pentest) Les tests de pénétration (ou pentests) consistent à évaluer la sécurité d’un système informatique en simulant des attaques réelles. Ces tests permettent d’identifier les vulnérabilités avant qu’elles ne soient exploitées par des attaquants malveillants. 📌 Pourquoi utiliser Kali Linux ?Kali Linux est une distribution dédiée à l’audit de

En savoir plus

Un premier rendez-vous est pris pour comprendre le besoin réel du client. Une fois que le besoin est bien défini, un devis est établi. Suite à l'acceptation du devis, voici les grandes lignes à retenir :

Ici, nous allons mettre au clair certains points souvent bloquants pour les prospects et si vous avez d'autres questions n'hésitez pas à nous contacter directement au +33 (0)6.71.91.17.24

Souvent, les personnes qui ne font pas partie du métier de l'IT (Informatique) se sentent capable de reproduire ce qu'un ingénieur réalise en faisant 5 ans d'études. Un site peut effectivement être fait par un amateur mais les visiteurs ne sont pas confiants quand ils visitent votre site car un site vitrine ou boutique ecommerce c'est comme la vitrine de votre commerce physique. Si les travaux de votre magasin étaient fait par un artisan débutant, personne ne viendrait dans votre boutique par peur qui lui arrive un accident chez vous. C'est un exemple qui montre la réalité des faits. Ne doutez jamais d'un professionnel 🙂

Aujourd'hui, il existe plusieurs méthodes pour pirater un site ou un serveur.

Nous mettons en place plusieurs outils de détection malware ou plugins pour WordPress par exemple. Il y a aussi des méthodes pour protéger votre serveur Linux de toute tentative d'intrusion. Des outils comme fail2ban ou parefeu (firewall) existent pour protéger votre serveur de toute tentative d'authentification par SSH. Changer les ports par défaut, interdire la connexion SSH avec root peuvent aussi faire partie des précautions simples. Faire des sauvegardes automatiques journalières est primordial pour la continuité de vos activités.

Un site est avant tout votre vitrine sur internet ou encore votre carte de visites. Votre site vitrine va vous permettre de vous présenter auprès d'un très grand nombre de prospects ou futurs clients. Cela vous permet également de vous démarquer de vos concurrents, le bouche à oreille ne suffit plus aujourd'hui. Une société a toujours besoin d'évoluer et d'augmenter son chiffre d'affaires sinon elle stagne et elle perd ses clients existants. C'est aussi votre image de marque.

SEO (Search Engine Optimisation)

Le référencement naturel est un langage qui discute avec les moteurs de recherche. On donne des mots clés à Google papi pour qu'il nous indexe dans sa base de donnée des sites. On va appeler les robots Google pour donner les mots clés qui décrivent le mieux notre activité afin de nous propulser dans les premières pages des résultats de recherche.

SEA (Search Engine Advertising)

Le référencement payant avec Google ADS nous permet de passer en première page directement en payant Google. On va par ce biais toucher des clients potentiels qui recherchent votre produit et on accélère le référencement naturel.

Nous sommes votre partenaire de confiance pour accompagner la croissance de votre entreprise avec des solutions performantes et sécurisées.

✅ Temps de réponse extrêmement rapide : Nous restons disponibles à tout moment pour répondre à vos besoins.

✅ Un accompagnement dédié à votre développement : Nous nous adaptons à votre évolution pour garantir votre succès.

✅ Maîtrise de la sécurité et de la conformité : Nous appliquons des standards élevés pour protéger vos données et assurer la conformité réglementaire.

Pourquoi choisir YUCELSAN ?

Nous mettons notre savoir-faire à votre service pour propulser votre activité vers le succès digital !

Nous mettons à votre disposition des articles pour vous informer des dernières nouveautés et technologies. Ainsi nous vous proposons des articles dédiés aux infrastructures Cloud et à l'automatisation des nouvelles plateformes sécurisées et hybrides.

# Les Business Models les Plus Rentables en Startup Tech : Décryptage Dans le monde

En savoir plus

# Titre : Les Clés du Succès : Les Business Models les Plus Rentables en

En savoir plus

Docker a récemment annoncé que Docker Desktop est désormais accessible via le Microsoft Store, simplifiant

En savoir plusCopyright YUCELSAN CH. All Rights Reserved.